Se você trabalha com administração de redes, servidores ou desenvolvimento de sistemas que precisam se integrar com autenticação corporativa, já deve ter ouvido falar em Active Directory (AD) e LDAP. Apesar de muitas vezes aparecerem juntos, eles não são a mesma coisa. Muita gente ainda confunde, e isso pode atrapalhar na hora de planejar ou manter um ambiente seguro e escalável.

Neste artigo vamos explicar de forma clara e prática:

-

O que é o Active Directory e como ele funciona.

-

O que é o LDAP e por que ele é tão importante.

-

As principais diferenças entre os dois.

-

Exemplos práticos de consultas LDAP.

-

O papel das GPOs (Group Policy Objects) no AD.

-

Dicas de boas práticas para usar cada tecnologia.

🗂️ O que é Active Directory (AD)?

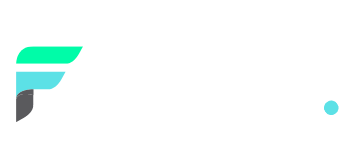

O Active Directory é o serviço de diretório da Microsoft, lançado junto com o Windows 2000 Server. Ele é responsável por organizar, autenticar e gerenciar todos os recursos de uma rede corporativa: usuários, computadores, impressoras, grupos e até políticas de segurança.

👉 Em termos simples, o AD é um banco de dados hierárquico que contém informações sobre todos os objetos de uma rede.

Principais funcionalidades do AD:

-

Autenticação de usuários e computadores (login centralizado).

-

Gerenciamento de grupos e permissões.

-

Aplicação de políticas de segurança via GPO (Group Policy Objects).

-

Replicação e redundância entre múltiplos controladores de domínio.

🛡️ O papel das GPOs (Group Policy Objects)

As GPOs são um dos recursos mais poderosos do Active Directory. Elas permitem que administradores configurem políticas de forma centralizada e apliquem essas regras automaticamente em usuários e computadores do domínio.

Com as GPOs é possível:

Definir restrições de segurança (como bloquear acesso ao Painel de Controle ou desabilitar portas USB).

Configurar softwares automaticamente em estações de trabalho.

Aplicar scripts de login e logoff.

Gerenciar configurações de rede, impressoras e atualizações.

📌 Exemplo prático: você pode criar uma GPO para forçar que todos os computadores da empresa utilizem um protetor de tela com bloqueio após 5 minutos de inatividade.

GPOs na prática: modelos prontos e caminhos

Clique em cada item para ver instruções resumidas e trechos prontos.

🔒 Segurança — Bloquear Painel de Controle

# PowerShell (admin do domínio)

New-GPO -Name "USR_Bloquear_ControlPanel" | Out-Null

New-GPLink -Name "USR_Bloquear_ControlPanel" -Target "OU=Usuarios,DC=exemplo,DC=local"

# GPMC:

# User Config → Administrative Templates → Control Panel

# Prohibit access to Control Panel and PC settings = Enabled

gpupdate /force🧰 Segurança — Desabilitar armazenamento USB

New-GPO -Name "PC_Bloquear_USBStorage" | Out-Null

New-GPLink -Name "PC_Bloquear_USBStorage" -Target "OU=Computadores,DC=exemplo,DC=local"

# GPMC:

# Computer Config → Administrative Templates → System → Removable Storage Access

# All Removable Storage classes: Deny all access = Enabled

gpupdate /force🕒 Produtividade — Bloqueio via protetor de tela (5 min)

# GPMC (Usuários):

# User Config → Administrative Templates → Control Panel → Personalization

# Enable screen saver = Enabled

# Password protect the screen saver = Enabled

# Screen saver timeout = 300

# (Opcional) Force specific screen saver = scrnsave.scr

gpupdate /target:user /force📦 Software — Implantar MSI via GPO

# Pré: \\srv\soft$\app.msi (permissão de leitura)

# GPMC:

# Computer/User Config → Policies → Software Settings → Software installation

# New → Package → Assign (usar caminho UNC)

gpupdate /force🧩 Scripts — Logon/Logoff & Startup/Shutdown

# GPMC:

# User Config → Policies → Windows Settings → Scripts (Logon/Logoff)

# Computer Config → Policies → Windows Settings → Scripts (Startup/Shutdown)

# Dica: prefira PowerShell; assine scripts se houver AppLocker.🖨️ Rede — Mapear impressoras e ajustes TCP/IP

# GPP (Preferences):

# User Config → Preferences → Control Panel Settings → Printers → New → TCP/IP Printer

# Computer Config → Preferences → Windows Settings → Registry/INI (ajustes de rede)

# Use WMI/Item-level targeting para escopos por site/sub-rede.🔁 Atualizações — WSUS/Windows Update

# GPMC (Computadores):

# Computer Config → Administrative Templates → Windows Components → Windows Update

# Specify intranet Microsoft update service location = Enabled (http://wsus.exemplo.local:8530)

# Configure Automatic Updates = Enabled (ex.: 3am)

gpupdate /target:computer /force🧱 Registro — Forçar política via chave

$gpo = New-GPO -Name "PC_Registro_Custom"

Set-GPRegistryValue -Name $gpo.DisplayName -Key "HKLM\Software\MinhaEmpresa" -ValueName "HabilitarX" -Type DWord -Value 1

New-GPLink -Name $gpo.DisplayName -Target "OU=Computadores,DC=exemplo,DC=local"

gpupdate /force- Teste em OU piloto antes do rollout.

- Prefira Policies quando houver equivalente a Preferences.

- Padronize nomes:

USR_/PC_+ objetivo.

🔑 O que é LDAP?

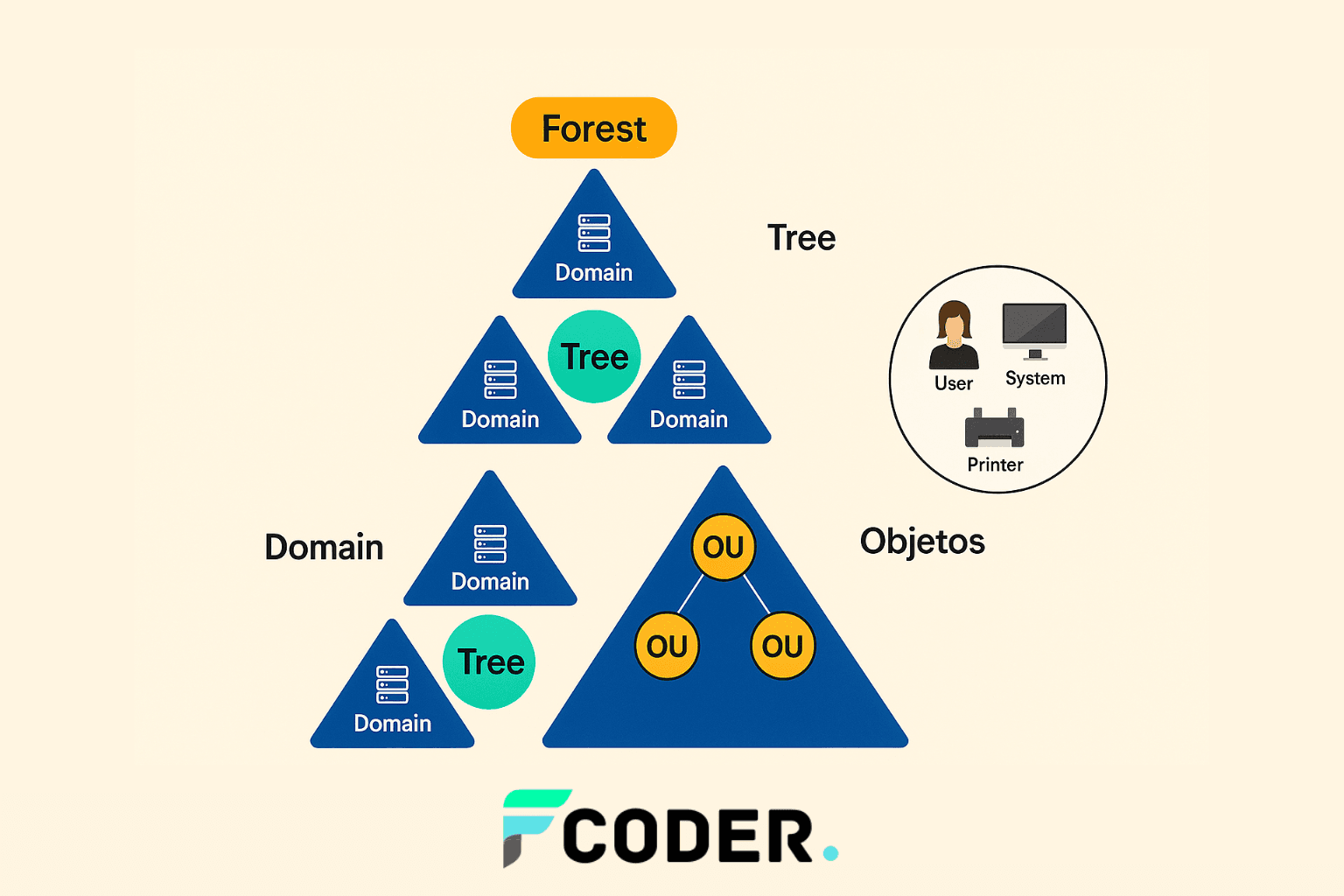

O LDAP (Lightweight Directory Access Protocol) é um protocolo de rede utilizado para consultar e manipular informações em serviços de diretório. Ele não é um produto, mas sim a linguagem usada para conversar com serviços de diretório.

📌 Ou seja: o AD usa LDAP como forma de comunicação, mas não é o único. Outros exemplos de serviços que também utilizam LDAP:

-

OpenLDAP (muito comum em ambientes Linux).

-

Apache Directory Server.

-

Red Hat Directory Server.

Uma boa analogia é:

-

O HTTP é um protocolo.

-

O Apache é um servidor web que usa HTTP.

-

O LDAP é um protocolo.

-

O Active Directory é um servidor de diretório que usa LDAP.

🔍 Diferenças entre Active Directory e LDAP

Muita gente pensa que LDAP e AD são sinônimos, mas na prática não são. Veja abaixo um comparativo direto:

Resumo: LDAP é um protocolo para consultar/alterar diretórios. Active Directory é um serviço de diretório da Microsoft que usa LDAP (entre outros protocolos) e adiciona recursos como Kerberos, políticas de grupo (GPO), domínios/florestas e gerenciamento centralizado de computadores Windows.

| 📜 Tópico | Active Directory (AD) | LDAP (protocolo) |

|---|---|---|

| O que é? | Serviço de diretório completo (Microsoft) com autenticação, autorização, políticas e gestão de endpoints. | Protocolo de acesso a diretórios (RFCs) — define como clientes leem/escrevem dados em um diretório. |

| Escopo | Plataforma: AD DS, AD LDS, GPOs, DNS integrado, Sites/Replicação, Trusts, OU, Schema, Kerberos, NTLM. | Camada de comunicação: operações bind, search, add, modify, delete. |

| Protocolo(s) | Suporta LDAP/LDAPS, Kerberos, SMB/CIFS, RPC, LDAP GC (porta 3268/3269) e mais. | LDAP/LDAPS (389/636). Não inclui por si só Kerberos, SMB, GPO etc. |

| Autenticação | Kerberos (padrão em domínio) e NTLM como legado; integra SSO no Windows. | LDAP simples (bind) ou SASL; pode coexistir com Kerberos, mas não o provê. |

| Políticas & Gestão | GPO, preferências, WSUS, scripts de logon, compliance — foco em estações/usuários Windows. | Sem GPOs. Servidores LDAP (OpenLDAP/389-DS) fornecem diretório; gestão de endpoints é externa. |

| Modelo lógico | Florestas, domínios, árvores, sites, OUs, grupos (domain local/global/universal), catálogos global/parcial. | Árvore DIT genérica. Estrutura e regras dependem do servidor/eschma (inetOrgPerson, posix*, custom). |

| Esquema | Schema AD com classes/atributos Microsoft (ex.: user, group, computer ampliados). |

Esquema padrão LDAP (RFCs) + extensões do fornecedor (OpenLDAP, 389-DS, eDirectory). Flexível. |

| Replicação | Multimaster com topologia por sites, partições (Domain/Config/Schema), calendário e compressão. | Depende do servidor LDAP (ex.: OpenLDAP syncrepl, 389-DS multimaster). Implementação varia. |

| Ferramentas | RSAT/GPMC, ADUC/ADAC, PowerShell (Get-ADUser…), Centro Administrativo do AD. |

ldapsearch, ldapadd, Apache Directory Studio, ferramentas específicas do vendor. |

| Plataformas | Windows Server (controladores de domínio); clientes Windows/macOS/Linux podem ingressar. | Qualquer SO com servidor LDAP (OpenLDAP, 389-DS, eDirectory, OpenDJ, etc.). |

| Criptografia | LDAPS, assinatura/selagem LDAP, Kerberos com tickets (TGT/TGS). Políticas de segurança de domínio. | LDAP simples (389) ou LDAPS (636). Segurança depende de TLS/SASL configurado no servidor/cliente. |

| Casos de uso típicos | Ambientes Windows corporativos com SSO, GPO, join de estações, impressão, WSUS, ADFS. | Backends de identidade genéricos: autenticação de apps, Unix/Linux (PAM/NSS), serviços web. |

| Quando escolher | Se você precisa de gestão central de PCs/usuários Windows e políticas de segurança. | Se você precisa só de um diretório de identidades e quer liberdade de plataforma. |

Exemplo AD (PowerShell)

# Procurar usuários cujo nome começa com 'Ana' no AD

Get-ADUser -Filter "Name -like 'Ana*'" -Properties mail |

Select-Object SamAccountName, Name, mailExemplo LDAP (ldapsearch)

# Consultar usuários via filtro LDAP (RFC 4515)

ldapsearch -H ldaps://ldap.exemplo.com:636 -D "cn=admin,dc=exemplo,dc=com" -W \

-b "ou=people,dc=exemplo,dc=com" "(uid=ana*)" uid cn mail⚙️ O que é uma consulta LDAP?

O LDAP funciona baseado em consultas. Uma consulta LDAP nada mais é do que um comando enviado ao serviço de diretório para buscar ou manipular informações.

🔹 Exemplo prático: buscar todos os usuários de um grupo específico.

(&(objectClass=user)(sAMAccountName=seuUsuario)

(memberof=CN=SeuGrupo,OU=Usuarios,DC=SeuDominio,DC=com))

Na prática, dificilmente você precisará escrever consultas LDAP diretamente, já que ferramentas como PowerShell ou interfaces gráficas fazem esse trabalho por você.

Exemplo em PowerShell:

# Listar usuários de um grupo

Get-ADGroupMember -Identity "SeuGrupo" | Get-ADUser -Property DisplayName

Segurança e Gestão de Diretórios

Boas práticas essenciais para ambientes com Active Directory, LDAP e GPOs.

Sempre use conexões seguras (LDAPS)

Evite enviar credenciais em texto puro. Prefira LDAPS (porta 636) ou LDAP com StartTLS.

Mantenha o AD atualizado

Instale patches de segurança regularmente. Controladores de domínio desatualizados são alvos fáceis.

Use grupos em vez de permissões individuais

Centralize permissões em grupos de segurança. Isso simplifica a administração e reduz erros.

Monitore acessos suspeitos

Configure logs centralizados (SIEM) para identificar tentativas de ataque e uso indevido.

Documente e versione suas GPOs

Controle mudanças. Alterações mal planejadas em GPOs podem causar indisponibilidade em larga escala.

🔗 Referências externas úteis

-

Documentação oficial do Active Directory.

-

Padrão LDAP RFC 4511.

-

Projeto OpenLDAP.

-

Documentação sobre Group Policy Objects.

🚀 Conclusão

O Active Directory e o LDAP estão diretamente relacionados, mas não são a mesma coisa. Enquanto o AD é um produto da Microsoft que organiza e gerencia recursos de rede, o LDAP é apenas o protocolo usado para se comunicar com diretórios incluindo, mas não limitado ao AD.

Além disso, dentro do AD, as GPOs representam um recurso indispensável para centralizar e automatizar configurações de segurança e usabilidade nos ambientes corporativos.

Se você é administrador de redes ou desenvolvedor que precisa integrar autenticação corporativa, entender essa diferença e como aproveitar as GPOs é essencial para escolher as ferramentas certas e evitar confusões.

🚀 Coloque em prática

Você já viu como AD, LDAP e GPOs podem transformar a gestão de identidade e segurança.

Agora é hora de aplicar esses conceitos no seu ambiente — ou contar com quem entende do assunto.

💡 Nossa equipe pode ajudar com planejamento, auditoria e implantação segura de diretórios.